Le nuove tecnologie che garantiscono la cifratura delle interrogazioni DNS, come DNS-over-HTTPS (DoH), DNS-over-TLS (DoT) e DNS-over-QUIC (DoQ), stanno diventando sempre più rilevanti.

Il DNS è un componente essenziale per il funzionamento di quasi tutti i servizi in rete. Tuttavia, nella sua implementazione standard, il DNS non è crittografato e utilizza le porte 53/UDP e 53/TCP per le comunicazioni.

Questo significa che le richieste DNS possono essere intercettate o manipolate.

Negli ultimi anni sono state introdotte diverse tecnologie per cifrare le interrogazioni DNS,

con l'obiettivo di tutelare la privacy dell'utente durante la navigazione.

Sebbene le informazioni DNS siano essenzialmente pubbliche, la necessità di protezione riguarda non tanto i dati stessi quanto la privacy dell'utente che effettua le richieste, evitando che queste possano essere intercettate o monitorate da soggetti terzi.

Attualmente, le principali tecnologie per la crittografia delle interrogazioni DNS sono:

- DNS-over-HTTPS (DoH)

- DNS-over-TLS (DoT)

- DNS-over-QUIC (DoQ)

Alcuni server DNS supportano tutte e tre le tecnologie, poiché ciascuna utilizza porte di comunicazione diverse e non si escludono a vicenda.

1. DNS-over-HTTPS (DoH)

La richiesta DNS avviene su porta 443/tcp come fosse una chiamata HTTPS.

A sfruttare DoH sono sia gli applicativi (in primis i browser), sia i NameServer pubblici (come 8.8.8.8) che interrogano i NameServer autoritativi.

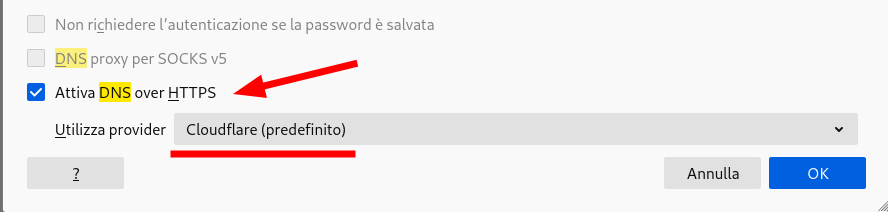

La impostazione di DoH su browser Firefox è facilmente verificabile:

2. DNS-over-TLS (DoT)

La implementazione del DNS-over-TLS (DoT) prevede l'utilizzo del canale Transport Layer Security (TLS), pertanto

la chiamata sarà cifrata su canale TLS. La porta standard destinata a tale servizio è la 853/tcp.

Per la implementazione lato server è necessaria la configurazione con certificati validi e congruenti con il common name per non genera warning al client che fa la interrogazione.

3. DNS-over-QUIC (DoQ)

DNS-over-QUIC è visto come un successore di DNS-over-HTTPS in quanto utilizza il protocollo introdotto da Google QUIC.

La sua caratteristica principale è legata al fatto di usare UDP come base, risulta di conseguenza

più veloce e adatto a reti anche con alto tasso di perdita di pacchetti.

Usa per la comunicazione la porta 8853/udp.

E DNSSEC?

DNSSEC, una tecnologia promossa da tempo, ha uno scopo diverso rispetto ai protocolli sopra menzionati. Sebbene utilizzi certificati per firmare digitalmente le informazioni, il suo obiettivo non è proteggere la riservatezza dei dati in transito, bensì garantire l'autenticità delle risposte DNS. In pratica, DNSSEC consente ai client di verificare che le risposte DNS provengano effettivamente dal name server autoritativo, prevenendo attacchi di tipo spoofing.

DNSSEC è dunque complementare ai protocolli di cifratura (DoH, DoT, DoQ), poiché si occupa dell'integrità e autenticità delle informazioni, mentre i protocolli crittografici si concentrano sulla riservatezza delle comunicazioni. Questi strumenti, usati insieme, forniscono una maggiore sicurezza complessiva per le interrogazioni DNS.